Poslední dobou dostávám celou řadu dotazů ohledně možností obrany proti nové verzi oblíbeného nástroje řady útočníků, mimikatz. Ten slouží k odcizení pověřovacích údajů z koncových stanic. Naučil se totiž pracovat s tokeny vydanými pro přístup ke službám chráněnými Azure AD či Windows Hello.

Mnoho IT oddělení tak v lehké panice zatracuje projekty nasazení MFA nebo MDM. Protože to přece umí ten zatracený mimikatz obejít. Je to prostě marné. No dobře, umí. Ale pojďme si rekapitulovat stav bohužel většiny IT prostředí.

- Uživatelé používají lokálního správce, aby se neřeklo a vše fungovalo, ideálně s právem ladění procesů.

- Zatím ani všichni správci online a on-premises prostředí nemají na svých účtech nastavené MFA a NTLM pověření je lokálním standardem.

- MFA pro běžné a externí uživatele zůstalo jen v rovině papírové směrnice.

- MDM neopustilo pilotní skupinu, a to jen pro firemní PC, existence BYOD je ignorována.

- Bezpečnostní mechanismy jako Attack Surface Reduction pravidla nejsou nasazena ani v auditním režimu.

- O nákupu MDATP diskutuje IT oddělení s vedením firmy už druhým rokem, pokud o něm někdo vůbec slyšel.

Doufám, že patříte k výjimkám. Těm všechna čest. Jestli ale v těchto šesti bodech vypadá sumarizace stavu bezpečnosti vašeho IT podobně, nemusíte se takových pokročilých útoků vůbec bát. To vás v podstatě ujišťuji. Protože útočníkovi stačí asi milion a jeden méně sofistikovaných metod. Takže klid a pojďme pokračovat od základů dál. Třeba v eliminaci těchto šesti bodů.

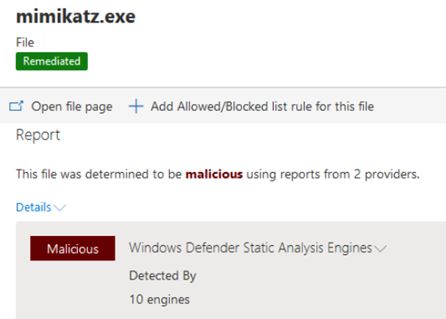

A jak vlastně zněla otázka, na kterou je odpovědí MDATP? Mohla by znít třeba následovně. Mohl bych nějak zabránit nebo detekovat spuštění nástroje mimikatz v mém prostředí? Abych následně odvolal vydané tokeny pro Microsoft 365? A když, nepomůže mi MDATP i s něčím dalším, co by se mohlo organizaci hodit?

Auditní stopa

Kdo? Co? Kde? Jak? Kdy? Takové běžné a základní otázky, na které potřebujete v prostředí znát odpověď. Především při vyšetřování bezpečnostního incidentu. Abyste mu mohli příště předejít. Mít vůbec tu schopnost jej detekovat. Na to potřebujete data za svého prostředí. Ze stanic. Serverů. Mobilních telefonů. MDATP podporuje tu zásadní majoritu systémů, se kterými se setkáváte. Windows Server, klientské Windows 10 a macOS, serverové Linux distribuce, mobilní platformy iOS a Android.

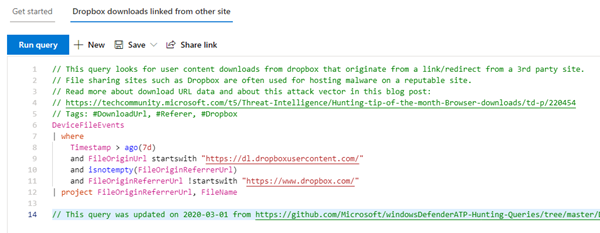

Až po dobu 180 dní zpětně vydrží všechna auditní data v samotné platformě, kde je můžete prohlédat, psát si vlastní dotazy nebo využít připravené komunitní. Zjistit tak jednoduše, které počítače se připojovali k dané webové službě a stáhli z něho škodlivý dokument. Zda byl tento spuštěn či jen zatím leží na pevném disku.

Data si můžete též odstěhovat pro dlouhodobou retenci například do svého SIEM nástroje, nebo třeba do Azure Sentinel. Zde máte jistotu nativní integrace a napojení i na otevřené incidenty a možnost korelace s dalšími komponentami světa Microsoft 365.

Vyšetřování incidentů

Pozorovali jste v televizi některého z velkých detektivů při vyšetřování? Stejně můžete pozorovat i vyšetřování incidentů a upozornění v MDATP a stát se jedním takovým. Jak tedy na pohodlí pro IT bez nutnosti každých pár minut koukat do konzole?

Nejen že obdržíte jasné zobrazení aktivit a časovou přímku případného útoku, ale jednoduše popsané veškeré informace, které o zdroji a průběhu útoku platforma má. Jaké soubory, techniky, prvky a procesy byly zneužity a součástí útoku. Které je potřeba blokovat. Kdy a jak zakročila daná metoda obrany. Máte tedy všechny potřebné informace, jak proti útoku zakročit.

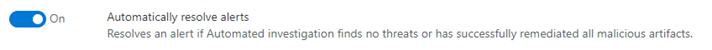

Chcete to ale dělat ve 2 hodiny ráno, zatímco spíte, pokud nevedete v IT směny 24 hodin 7 dní v týdnu? S automatickým vyšetřováním a reakcí se můžete zbavit velkého počtu bezpečnostních událostí, na které není potřeba reagovat. Protože je správně nastavené prostředí eliminovalo.

Přeci jen pondělní směna se stovkou upozornění znamená, že jich je sto uzavřeno a čeká se, co se objeví znovu.

Šetřete svůj vzácný čas a věnujte jej tomu, jak se z takových událostí poučit, upravit své prostředí. Neřešte důsledky, ale příčinu. Dorazilo do firmy škodlivé makro, jehož komunikace a spuštění zabránila kontrola aktivit? Možná je správný čas zakázat makra stažená z internetu.

Ochrana připojení k internetu

Na internetu číhají mnohá rizika. Nebezpečné webové stránky, obsahující virové a jiné nákazy, nevhodný obsah a další. Jak zabránit uživateli v návštěvě těch opravdu škodlivých?

Častým řešením je filtrování provozu na centrální proxy. Ale to funguje jen pokud jsou klienti takzvaně doma. Bez sestaveného VPN spojení tedy zabezpečení provozu u mobilních zařízení ztrácí smyslu. Ne ovšem právě s MDATP. Komponenta síťové ochrany filtruje a kontroluje provoz celé stanice, a to bez ohledu na lokaci.

Navíc je blokace prováděna samotným operačním systémem. Je tedy jedno, jestli uživatel dokázal využít prohlížeč či aplikaci třetí strany, pro kterou by stejně připojení přes proxy nebylo nastaveno.

Blokovat je dnes již možné celé kategorie od pornografie až po online uložiště. Pomocí integrace s MCAS také konkrétní cloudové aplikace jako třeba Facebook nebo i zvolená URL jako třeba známé česká uložiště s nelegálním obsahem.

Doporučení a zhodnocení stavu

Ochranných prvků je nejen v MDATP celá další řada. Stovky a tisíce nastavení se skrývají v doménových politikách, aplikacích a samotných službách. Nezačínat od konce a řešit následky, ale jít do míst, kde možné problémy vznikají. I s tím MDATP pomůže.

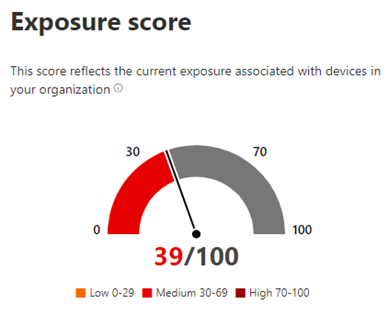

Dostanete k dispozici přehledné reporty aktuálních hrozeb a stavu vaší organizace, její bezpečnosti a konfiguraci. Snadno si tak můžete spočítat, kde na cestě jste. A věřte, že cesta je v tomto případě cíl.

Je správně, že s vydáním nové aktualizace vaše hodnocení klesne. Ale určitě by se mělo po proběhnutí aktualizací vrátit zpět. Že se nevrátilo? Dopadly aktualizace všude správně? Nezapomněli jsme na nějaké manuální nastavení nebo schválení aktualizace v MECM? To je mimochodem vámi oblíbený SCCM, nejen s novým názvem, ale i božími novinkami. Váš postup tak můžete i přehledně a srozumitelně reportovat vedení.

Jaká nastavení upravit. Jak jsou na tom verze aplikací napříč prostředím. Nechybí například nastavení, které pomůže blokovat zásadní rizika? Bude mít takové nastavení dopad na uživatele? Není v prostředí aplikace, které se již nedostávají aktualizace, a přitom obsahuje kritické zranitelnosti? Na vše odpoví bezpečnostní doporučení.

Nasadit, zapnout a ponechat MDATP sbírat data z prostředí navíc není na dlouhé měsíce práce, ale jen hodiny pátečního odpoledne. Získáte tak rychle zásadní odpověď na otázku, jak na tom vlastně jste.

Vyzkoušet si jej plně můžete i v rámci laboratorního testu, kdy na napadeném virtuálním počítači můžete otestovat své postupy a představit si, jak byste reagovali, pokud by se jednalo o živý stroj z vaší produkce. A vyzkoušet si třeba právě lovení procesů a chování nástroje mimikatz v systému.

Věřím, že jakmile jednou proniknete do tajů konzole Microsoft Defender Advanced Threat Protection, bude vám také záhadou, jak jste bez ní mohli existovat a v digitálním světě přežít bez úhony. Ale třeba ne a konzole bude celá zelená a doporučení prázdná. Protože vše děláte dobře. Co myslíte? Bude tomu tak u vás?