V řetězci bezpečnosti je a vždy bude člověk tím nejslabším článkem, proto jsou techniky sociálního inženýrství stále nejvíce využívané vstupní techniky při kybernetickém útoku. Metody přesvědčování, skrývání své skutečné identity, prvky psychologie a vytváření nátlaku (emoční manipulace), či zneužívání identity a postavení v organizaci, pak přináší ten správný efekt pro útočníka, díky kterému je schopen do organizace proniknout nebo získat cenné informace. Tyto informace nebo přístupy často zneužívá k dalšímu pohybu v rámci organizace a kompromitování dalších systémů.

Každým dnem zaznamenáváme mnohé pokusy o útoky na naše organizace, či jednotlivce, kdy se útočníci snaží získat přístupy, přinutit uživatele přistoupit na podvodné internetové stránky, či vylákat z uživatelů další informace. V soukromém světě se bavíme o metodách, kdy se útočníci snaží ze svých obětí vylákat peníze nebo získat přístupy do e-mailových schránek, či k bankovním účtům, nebo dokonce ovládnout identitu své oběti, kterou můžou náležitě zpeněžit na černém trhu (Black Marketu provozovaném v rámci sítě Dark Net). Looking Glass Threat Map[i] ukazuje, že podle jejich sond k phishingovému útoku, dochází 4x za sekundu. Už toto číslo je velice zarážející, ale jsem přesvědčen o tom, že objem skutečných útoků je ještě daleko vyšší. Na základě informací Europolu bylo zjištěno, že phishing je útočníky využíván v 65 % zaznamenaných útoků.

Pokud se podíváme na techniky, které jsou útočníky velice oblíbené, pak se musíme jistě bavit o nejčastějším typu útoku, a tím je phishing, případně lépe cílený Spear Phishing nebo také Whaling. Zajímavým faktem je, že organizace, na kterou je cílen plošný phishing, podlehne ze zhruba 35 %, přičemž pro útočníka je důležitý první přístup a dále pak privilegovaný přístup. Mezi bezkontaktní techniky sociálního inženýrství řadíme Vishing a Smishing, ale můžeme sem zařadit také Scam, Spam a další.

Teď se podíváme na jednotlivé techniky trochu podrobněji.

Phishing je jednou z nejrozšířenějších technik e-mailového podvodu a bohužel musím konstatovat, že se s ním setkáváme téměř na denní bázi. Jedná se o zaslání e-mailu, který je generický a zneužívá známé služby, jako například šablonu e-mailu společnosti DHL, PayPal, Facebook, Google, Twitter a mnoho dalších. Tento typ e-mailového útoku zneužívá jméno společnosti bez ohledu na to, zda jeho příjemce službu využívá. Proto je phishing nejméně účinnou technikou, jelikož lidé jsou již proti takovým útokům značně obezřetní.

Spear Phishing je metoda mnohem propracovanější a cílenější na uživatele. Útočník si dal práci, aby zjistil, jaké služby jeho oběť používá nebo jakými systémy organizace disponuje. Vytvořený e-mail je pak velice podobný skutečnému e-mailu společnosti. Aby útočník získal co nejvěrnější kopii šablony e-mailu, většinou společnost kontaktuje a zažádá o nějakou službu, provedení operace nebo jen o zodpovězení nějakého dotazu. Pokud útočníkovi odepíše například recepční společnosti, pak získá útočník informace jako podpis e-mailu, používaný font, styl, v jakém je provedena odpověď.

Získané informace z e-mailu často využívá útočník i v rámci tzv. útoku typu Whaling, kdy je obětí někdo z vrcholového managementu společnosti. Jedná se tedy v zásadě o techniku Spear Phishingu, ale s cílením právě na vrcholový management, jehož jména jsou uvedena zejména ve veřejných smlouvách, či ve veřejných rejstřících.

Při phishingovém útoku jsou často zneužívány metody (techniky), o kterých informuje například Europol[iii] na svých internetových stránkách, a často se s nimi můžete v běžném světě potkat. Jedná se zejména o:

- CEO/BEC (Business Email Compromise) fraud, tedy podvod zneužívající jméno generálního ředitele nebo zneužití firemního e-mailu

- Investiční podvody, kdy jsou doručeny informace o získání nějaké investice, akcií, či je požadováno provést různé typy investic do často neexistujících aktiv.

- Podvodné faktury, kdy je oběti společně s fakturou za služby doručena i informace o nutnosti zaplatit ihned a rovnou přijde i exekuční příkaz, aby byla nastavena vážnost daného e-mailu

- Bankovní e-maily, tedy e-maily, ve kterých je zneužíváno jméno a brand banky, ve které může, ale i nemusí, mít oběť svůj účet

Útoky na jednotlivce jsou vedeny zejména v době Home Office, protože soukromá identita může představovat zajímavou možnost přesunutí se až do firemního prostředí, a to například díky kompromitování domácího počítače a zneužití VPN nebo zapamatovaných hesel uvnitř prohlížeče. Podvody jsou cíleny i na vylákání peněz z osob, v některých případech se jedná jen o ověření správnosti e-mailové adresy a vytěžení co největšího množství e-mailových adres. Z tohoto důvodu jsou často používány metody jako Hoax (zpráva obsahující nepravdivé informace, kdy k šíření přispívají přesvědčení lidé, například „krásná koťátka“), Scam (typ nevyžádané obchodní nabídky, po jejímž objednání nikdy neobdržíte to, co jste si objednali), Spam (nevyžádaná obchodní nabídka nebo sdělení odkazující na nákup služby nebo zboží, jako například nákup Viagry). V poslední době často slýcháme o tzv. Scam Romance, tedy e-mailu nebo komunikaci prostřednictvím sociálních sítí, kdy je z oběti vylákána informace nebo rovnou peníze, a oběť se domnívá, že danému útočníkovi pomáhá v nelehké situaci nebo se snaží najít pomocí online seznamky lásku či porozumění.

Mezi podvody z řad technik sociálního inženýrství, které považuji také za velmi nebezpečné, určitě patří Vishing nebo Smishing.

Vishing, je technika, při které útočník telefonuje do společnosti a snaží se získat z uživatele informace pomocí telefonního hovoru. Tato technika se stává stále více rozšířenou, jelikož uživatelé jsou již školeni na techniky phishingu, ale vishing je z tohoto pohledu často zanedbáván a při využití určité dávky psychologie, nátlaku, či emoční empatie je možné získat například z operátora zákaznického centra mnoho důležitých informací nebo jej donutit ke změně hesla účtu, jehož není útočník vlastníkem. V poslední době se množí zprávy o jisté technice Vishingu, kdy je oběti telefonováno ze zahraničního čísla a po zvednutí je okamžitě hovor ukončen. Poté co oběť zavolá zpět na dané číslo, začnou se účtovat velmi vysoké mezinárodní poplatky a útočníci jsou placeni z těchto zpětných volání.

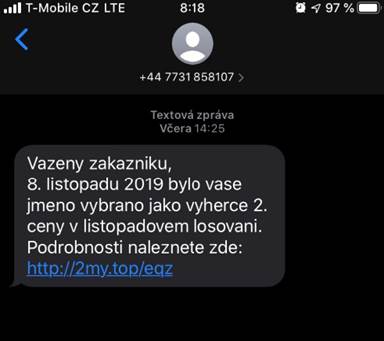

Smishing je technika, při které je uživateli zaslána SMS nebo MMS zpráva na mobilní telefon nebo na WhatsApp, či Messanger atd. s nežádoucím obsahem. Tato SMS nebo MMS může obsahovat odkazy, obrázky, video nahrávky, ale také zranitelnou zprávu, která například zablokuje celé mobilní zařízení, případně žádá o aplikaci, která je pak schopna pomoci s obejitím druhého faktoru ověření.

Watering hole je další technikou, která nevyžaduje osobní účast útočníka. Touto technikou útočník naruší bezpečnost obětí často navštěvovaných internetových stránek a umístí do stránky škodlivý kód, či stažitelný obsah. Útočník následně vyčkává, dokud jeho oběť stránky nenavštíví a pak provede injektáž kódu do počítače návštěvníka webové aplikace. Tento typ útoku je často prováděn elitními hackery a státem sponzorovanými skupinami hackerů, protože je většinou nutné identifikovat zranitelnosti tzv. nultého dne[iv] a značným způsobem obfuskovat kód, aby byl schopen obejít antivirová řešení. V České republice to však nemusí být až tak nutné, protože mnoho systémů a webových aplikací je neaktualizovaných a obsahuje zranitelnosti starší i deseti let, jako například zranitelnost MS18-010 v implementaci SMB protokolu a zneužití null session. Jen pro doplnění – v rámci České republiky je publikováno cca 15000 serverů s otevřeným protokolem SMB.

Nyní si představíme další kombinace technik, které útočníci využívají k dosažení svého cíle. Tyto techniky jsou kombinovány, jak se Spear Phishing, tak s Vishing.

Pretexting. Tato technika je založena na zneužití falešné identity, kdy se útočník vydává za IT podporu, či za vedoucího zaměstnance, nebo například za nového investora společnosti. Díky postavení dané osoby je zneužito nepřímého nátlaku, či úrovni postavení dané osoby (útočníka), a tím je oběť zmanipulována a je ochotna vydat citlivé údaje.

Quid pro Quo. Tato technika je velmi podobná technice Baiting (návnadě, která je popsána dále), ale využívá bezkontaktního přístupu. Jedná se o poskytnutí něčeho, co může mít pro oběť hodnotu. Útočník žádá po své oběti výměnu za poskytnutí dané služby. Například by se mohlo jednat o poskytnutí technické podpory, kdy útočník navádí svou oběť na internetové stránky, které jsou útočníka a obsahují nějaký malware, či back door. Mohl bych také zmínit e-mail obsahující informaci o tom, že útočník drží ve svém vlastnictví citlivé kamerové nahrávky, či fotografie, které získal z webkamery počítače oběti, a že tyto informace vymění za peníze, či za přístupy do chráněných zón společnosti.

Scareware je oblíbená technika na počítačích i na mobilních platformách, kdy útočník doručí oběti aplikaci, službu, či internetovou stránku, která obsahuje podvodnou informaci o tom, že počítač oběti byl napaden nebo zneužit škodlivým kódem, a je nutné stáhnout nějaký specializovaný software, který nákazu odstraní. Po jejím stažení a instalaci, pak útočník získá často neomezený přístup k danému zařízení a instaluje další malware do kompromitovaného zařízení.

Ochrana organizace ve formě ochrany poštovního serveru není nikdy 100% účinná, protože útočníci mají techniky, kterými jsou schopni procházet skrze tyto systémy. Využívána je zejména speciální obfuskace, kterou není antivirus schopen rozpoznat. Ochranné bariéry často zastaví phishingové e-maily, ale se Spear Phishingem si poradí jen velmi těžko. Pokud chce útočník provést Spear Phishing nebo Whaling, pak bude mít vždy připraven nový poštovní server nebo obsadí přístup do nějakého již funkčního a zranitelného poštovního serveru, který má dobrou reputaci nebo je nový. Pro tyto účely jsou často využívány zkušební verze hostovaných poštovních služeb.

Honey trap. Technika, kdy útočník v rámci online světa (sociální sítě, e-maily, seznamky atd.) předstírá, že je někdo velmi zajímavý. Často se představí jako investor, či nějaká významná, či mediálně známá osoba nebo zástupce známé, či významné organizace. Zajímavé využití je zejména, pokud se útočník představí jako moderátor a žádá informace o nějaké situaci, či o technologii nebo o zaměstnancích. Útočník pak dokáže během chvíle přesvědčit svou oběť k vydání velice citlivých informací o společnosti, či o lidech nebo systémech.

Tím se ale zdaleka nedostáváme na konec výčtu technik, které lze zařadit pod techniky sociálního inženýrství a které považuji za hojně využívané. Dále totiž můžeme přejít k technikám, které využívají osobní účast útočníka a jsou postaveny právě na psychologii, anebo zneužívají stereotypu lidí, nevědomosti nebo také lhostejnosti lidí v organizaci. S těmito typy útoků se můžeme potkat u špionážních organizací nebo u státem sponzorovaných skupin hackerů, kdy takové útoky nejsou často ani identifikovány nebo odhaleny. Tyto techniky považuji za jedny z nejnebezpečnějších a jsou velice účinné. Útočník se může dostat nejen k informacím nebo počítačům, případně jednotlivým serverům organizace, ale může obsadit celou organizaci fyzicky a získat mnohem více informací, anebo se dostat do tzv. Air Gap[v] sítí, které jsou často ve výrobních podnicích.

Tailgating. Nejvíce rozšířená a účinná technika, kdy se útočník snaží projít za zády někoho ze společnosti, či si nechá otevřít dveře od zaměstnance. Často se do společnosti zneužívají zadní vchody nebo nákladové rampy, kam chodí zaměstnanci kouřit, či jiná méně nápadná místa. Případně jsou využívána místa, kde se může útočník skrýt v davu lidí.

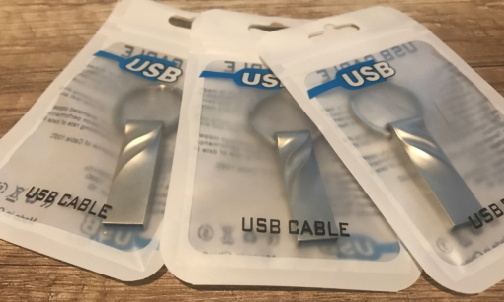

Cleaners je velmi zajímavá technika, kdy se útočník vydává za údržbáře, či uklízečku, a pronikne po pracovní době do společnosti pod záminkou úklidu. Po průniku pak rozmístí zařízení typu key logger, screen grabber nebo automatizační USB flash disky jako například Rubber Ducky anebo různé modifikace zařízení postavených nad Arduino, či Rapsberry Pi. Útočník může tuto techniku také kombinovat s dalšími technikami jako USB dropping nebo Dumpster diving.

Baiting je kombinovaná technika, kdy je často využívána technika USB Dropping. Je postavena na zvědavosti lidí, za pomoci „nalezených“ USB disků, CD-ROM, či jiných médií. Popřípadě se může jednat o různé typy placeného software dostupného na veřejném úložišti, který si uživatel ze zvědavosti nainstaluje, ale tím zanese do zařízení i malware nebo backdoor, který útočník do aplikace umístil.

Dumpster diving je velice zábavná a vtipná technika, kdy, jak název napovídá, se jedná o techniku vybírání košů. Zejména ve zdravotnických zařízeních byla tato technika velmi oblíbenou, protože se v kontejnerech nacházelo velké množství zajímavých a citlivých informací, které mohl útočník použít v technice Quid pro Quo. Útočníci se touto cestou snaží získat nejen hesla a jména do systémů, ale také telefonní kontakty na zaměstnance, seznamy IP adres, informace o architektuře, zdravotnické karty, či různé další seznamy a informace. Často lze najít v koších odtržené stránky z flip chartu, či poznámky správců sítě.

Lockpicking nebo Bump keys jsou asi nejznámější techniky na překonávání dveřních zámků. Nejsou ale jediné, protože se zde používají i roztahovače dveřních futer, či balónky na vysazení dveří nebo také háky, či karty. Známé jsou zejména z filmů, kdy vyšetřovatelé během několika sekund otevřou zámky a proniknou do budovy bez porušení těchto dveří. I když tyto techniky nejsou v dnešní době příliš jednoduché, mají své místo v Cyber Security. Lockpicking je založen na překonání zámku pomocí šperháků (lockpicků) s využitím vyosení stavítek v zámku a překonání ochranných prvků těchto zámků. Bump keys spadá taktéž do metody překonávání zámků, ale za pomoci odskoku stavítka, protože útočník díky speciálnímu modelu klíče, gumičky a kladívka je schopen provést odskočení a následné vyosení stavítek mimo jejich hranu, a tím docílit odemčení zámků. Mnoho starších modelů FAB, GUARD a dalších je k tomuto náchylných, a proto jsou tyto techniky využívány ve společnostech, které například ošetřily kvalitními zámky jen vstupní dveře, ale další místnosti ponechaly chráněné pouze starými zámky.

Badge cloning je technika využívající klonování přístupových karet. Je velmi účinná, protože může být provedena bez vědomí oběti. Často zaměstnanci nosí přístupové karty na páscích a umístěné na kalhotách, ale také v peněženkách, či jen tak položené v kapse. Pomocí nástrojů pro klonování karet využívajících RFID, NFC a dalších, lze i vzdáleně zkopírovat kartu, či přístupový čip. Mnohdy se využívají antény v kabelkách a taškách, které jsou schopné jen díky míjení osoby provést kopii dané karty, a to i na vzdálenost několika desítek centimetrů.

Diversion theft je technika, kdy se útočník vydává za někoho ze spediční či logistické firmy a doručí oběti zařízení, které obsahuje malware, či rootkit nebo backdoor. Tato technika však vyžaduje fyzický přístup útočníka a často i komunikaci s obětí v organizaci.

Techniky sociálního inženýrství jsou velmi důmyslné a často nevyžadují žádnou IT znalost, a přitom jejich účinnost je dnes stále značná. Proti technikám sociálního inženýrství a kombinaci metod uvedených v tomto článku se nelze bránit technickými opatřeními, respektive spoléhat pouze na technická opatření. Musíme stále trénovat a školit zaměstnance, povídat si s nimi a demonstrovat sílu a dopady těchto útoků. Pamatujme na to, že člověk je a bude vždy tím nejslabším článkem mezi opatřeními organizace a musíme mu pomoci předřazením bezpečnostních prvků a pak následným školením. Opomíjet určitě nemůžeme oblast pravidelného testování, jelikož i Jan Amos Komenský napsal učebnici „Svět v obrazech a Škola hrou“, tak i v tomto případě se to jeví jako nejúčinnější metoda ochrany. Díky školení jednotlivců je organizace schopna snížit pravděpodobnost úspěchu takového útoku až na 3 % z původních 35 %, a proto bychom tuto oblast neměli za žádných okolností opomíjet. Oblastí testování fyzické, digitální a lidské bezpečnosti se v rámci KPCS CZ s.r.o. zabýváme v rámci provádění aktivit typu Red Team Operations a můžeme vám pomoci s otestováním vaší organizace, edukací zaměstnanců a následným implementováním bezpečnostních opatření, která pomohou snížit míru rizika, která plynou nejen z technik sociálního inženýrství.

[i] https://map.lookingglasscyber.com/

[ii] https://www.europol.europa.eu/sites/default/files/documents/report_onphishing-_a_law_enforcement_perspective.pdf

[iv] https://www.kaspersky.com/resource-center/definitions/zero-day-exploit

[v] https://en.wikipedia.org/wiki/Airgap(networking)