Architektonické propojení starého a nového v OT bezpečnosti ve výrobním podniku – 1. díl

Celý svět už se čtvrtou průmyslovou revolucí počítá. Otázka ale nezní ani „jestli?“ ani „kdy?“, ale „jak?“. Modří (manažeři) už vědí - budeme mít chytré továrny, ve kterých budou chytré stroje. Budeme je propojovat do internetu, a také budeme chtít chytře řídit výrobu jak u nás doma, tak i v celém vysoce komplexním dodavatelském řetězci. Budeme chtít výrobní data, hodně dat, a hned.

A co červený team (manažeři a správci informačních a průmyslových technologií)? Vědí co s tím? Ještě před třemi lety nebyla v IIoT stanardech a architekturách jediná zmínka o tradičních již zavedených prvcích průmyslové automatizace, jako jsou PLC, HMI, SCADA, historiany, OPC servery, a o souvisejících komunikačních protokolech. Jako by někdo zavřel oči a předpokládal, že se ve firemním OT rázem vymění vše staré za nové.

Naštěstí už dnešní referenční architektura pro OT ve výrobní sféře již počítá s prvky IIoT a propojuje tradiční pojetí automatizace s novými prvky a koncepty jakou jsou Smart Devices, Smart Factory a Industry 4.0 a s novými prvky jako je IIoT Gateway jako volitelný modul v nové generaci SCADA systémů.

Je to ale bezpečné? Nezaspaly nám OT bezpečnost a OT infrastruktura novou dobu? Projeví se to v naší nové diagnostice stavu OT bezpečnosti (KPCS OT Security Check)? Jaké moderní cloudové a bezpečnostní nástroje jsou vhodné a kam je do OT sítě zapojit? Co nově zařadit do firemního bezpečnostního portfolia?

Guantanamera – Franta má pera

Bezpečnosti v OT nikdy nebyla valná, historicky se vsázelo na kompletní odpojení OT prvků od podnikové sítě (tzv. air-gap nebo offline režim). S nástupem internetu a IT technologií se začalo vše propojovat se vším a také se začalo pracovat vzdáleně a ani OT tomuto trendu neuniklo. A zejména z provozních, ale také z bezpečnostních důvodů, vznikla první a nejdůležitější referenční architektura v OT: PERA (Purdue Enterprise Reference Architecture), označovaná jako Purdue model nebo ISA99/IEC-62443 model.

Ano, pro OT svět je natolik zásadní, že se stala součástí mezinárodních OT standardů a vše nové se logicky porovnává právě vůči Purdue architektuře. Pojďme se na ni podívat nejprve provozně:

[figure class="float-right m-2" caption="Obr. 1 Pudrue Architektura (zdroj: SANS Institute)"]

[/figure]

[/figure]

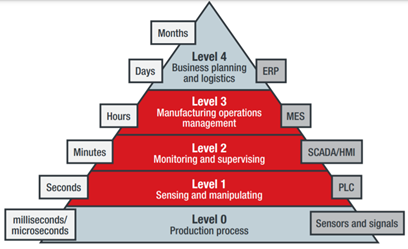

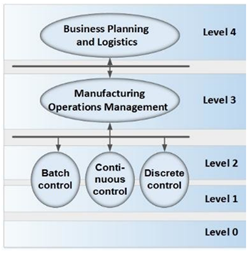

Ve výrobním podniku existuje několik úrovní plánování řízení a kontroly. Každá úroveň má charakteristické časování a některé úrovně pak mají dokonce přesně definované „takty“, aby celý výrobní orchestr hrál a ladil. Vše je dirigováno shora.

Nejvyšší 4. úroveň (Level 4) se odehrává mimo výrobní halu a mimo OT. Je to oblast plánování a řízení dodavatelského řetězce a logistiky, technicky jsou to ERP a MIS domény v IT (plánování zdrojů a manažerské informační systémy). Pro dělníka ze šroubárny jsou to „ty SAPy!“a z pohledu jeho směny jde o vzdálenou budoucnost plánovanou dny až týdny dopředu.

Prostřední 3. úroveň (Level 3) už je zajímavější a už se týká OT ve výrobní hale/provozu. Jde o oblast operativního řízení výroby a typově sem spadají systémy podpory procesů, kterým ve výrobě říkáme MES (Manufacturing Execution Systems). A v chemickém a zpracovatelském průmyslu by vám na noční směně manažer jasně řekl: „Ty PI servery prostě musí běžet!“.

Spodní úrovně (Level 2 a Level 1) se týkají dohledu na samotný výrobní proces a jsou doménou průmyslové automatizace, kontroly a řízení (IAC - industrial automation and control). Senzory na výrobních linkách každou vteřinu posílají spoustu událostí na front-endy řídícího systému a po vyhodnocení i na obrazovky dispečerského pracoviště (velína), které na ně může skrze řídící systém a koncové aktuátory reagovat. Změny v nastavení procesu se řeší během minut.

Nejnižší úroveň (Level 0) je nejblíže výrobnímu procesu, který se téměř nepřetržitě (v milisekundových intervalech) vyhodnocuje nejrůznějšími měřiči a senzory.

Z provozního pohledu je jasné, že čím nižší je úroveň, tím je blíže zpracování v reálném čase (RT - realtime), náročnější na speciální, rychlé a lokální přenosy dat (LAN s L2 protokoly) a citlivější na jakékoli narušení standardních provozních podmínek (jsou požadovány redundantní síťové prvky s rychlou konvergencí). Proto jednotlivé úrovně od sebe na logické a systémové úrovni oddělujeme.

¡No pasarán!

Na řadě je ten slibovaný bezpečnostní pohled.

[figure class="float-right m-2" caption="Obr. 2 - Purdue model pro výrobu s obrannými technologiemi OT (Zdroj: Trend Micro)"]

[/figure]

[/figure]

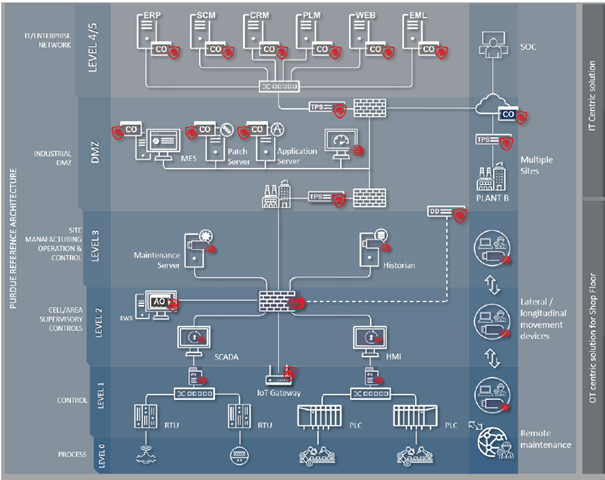

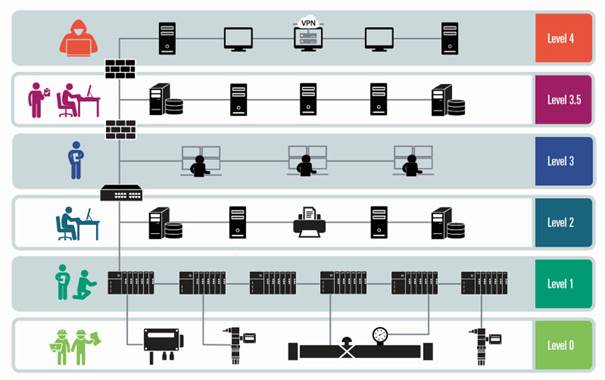

Nejdůležitější obrannou linií v Purdue modelu, my bezpečáci kybernetici jí říkáme hlavní OT perimetr, je OT DMZ mezi Level 3 a Level 4, tedy na pomezí IT a OT světů. Má pro OT bezpečnost obdobný význam jako správné oddělení podnikového prostředí od internetu na straně IT (hlavní síťový perimetr společnosti). Objevují se zde i obdobné bezpečnostní prvky – FW (firewall) nové generace s inspekcí, filtrováním provozu a funkcí IPS (intrusion protection system) a DMZ (demilitarizovaná zóna), kde je povoleno z té méně důvěryhodné strany (untrusted) za předem dohodnutých podmínek uživatelům a systémům přistupovat a komunikovat se důvěryhodnou stranou (trusted) a kde současně předpokládáme možnou kompromitaci a jsme připraveni, že se kdykoli stane nepřátelským územím.

OT DMZ (industrial DMZ – průmyslová demilitarizovaná zóna) se v Purdue modelech často označuje jako Level 3.5, protože tvoří specifické nárazníkové pásmo bez možnosti volného průchodu, které je z obou stran (Level 4 i Level 3) pedantsky hlídané firewally, žádné blacklisty, striktně „deny-by-default, allow-by-exception“. Tvoří takové předsálí do OT světa, kde jsou z IT dotaženy části manažerských systémů, aktualizační a konfigurační servery k operačním systémům, databázím a antivirům, reverzní proxy servery, log magažery pro SIEM/SOC a další vybraná bezpečnostní řešení. Prostě sousta prvků, které nám do OT světa přišli z IT.

Ze strany OT nám do OT DMZ teče spousta dat, například jednosměrné přenosy z produktivních historianů do tzv. read-only historianů, jsou zde tedy umístěné replikované nebo zrcadlené systémy, služby a data z OT světa. Nejdůležitějším bezpečnostním konceptem je, že všechna spojení jsou zde zakončena a prověřena (disconnect point). Skrz OT DMZ nám nic jednoduše a beztrestně neproteče.

Obr. 3 - Purdue model s Industrial DMZ, Level 3.5 (Zdroj: aeSolutions)

Obr. 3 - Purdue model s Industrial DMZ, Level 3.5 (Zdroj: aeSolutions)

Další obranná linie v OT části Purdue modelu (vedlejší OT perimetr) leží mezi Level 3 a Level 2 a také mezi jednotlivými logickými částmi (výrobními buňkami) na Level 2. Tento vedlejší OT perimetr nám bezpečnostně odděluje systémy řízení výroby od prvků průmyslové automatizace jako je PLC (programovatelný logický počítač), HMI (rozhraní pro manuální ovládání) a EWS (inženýrská stanice) umístěných do konkrétního úseku výroby (production cell). Tento perimetr je opět definovaný a hlídaný (průmyslovým) firewallem a opět se doporučuje inspekce příslušného (průmyslového) protokolu se zapnutou funkcí IDS/IPD. Jak již asi tušíte, uplatňují se zde specializovaná zařízení (industrial FW) ve speciálním i-čkovém (industrial) provedení jako je např. StormShield SNi40 od KPCS.

Obr. 4 - Stormshield SNi40

Obr. 4 - Stormshield SNi40

Ještě před nástupem cloudu a internetu věcí (IIoT) nám pokrok v automatizaci přinesl do tohoto tradičního Purdue modelu kamerové a zabezpečovací systémy, IP telefonní sítě, vzdálený přístup pracovníků údržby nebo dodavatelů a bezpečný přenos souborů z jejich zařízení. Přímo v OT DMZ nebo na L3.5 úrovni ve vedlejší speciální Vendor VPN DMZ se nám proto objevují VPN servery, servery vzdáleného přístupu (RAS) či jump-servery a speciálně vyčleněné sítě pro kamery, IP telefony a zabezpečovačky.

Tady bych ukončil první část tohoto článku. Ve druhé části si povíme, co nás nyní čeká na poli bezpečnosti OT a trochu toho pohledu do budoucna.

Sdílej v médiích