Můžeme věřit strategii Zero Trust?

Koncept nulové důvěry je tady již delší dobu. Dá se mu věřit? Když podle něj nelze věřit ničemu? Dá. Můžeme ho totiž ověřit praxí.

Představte si situaci. Všichni uživatelé, aplikace, koncová zařízení a data jsou kdesi v internetu. Uživatelé nesedí u terminálových klávesnic a monitorů ve vaší kancelářské budově prokazující se občanským průkazem při vstupu. Jediným prostředkem pro výměnu dat s jinou organizací není jen ostře střežená jehličková tiskárna na patře.

Že je to přece vaše denní realita? V takovou chvíli se přesouváme ze stavu, kdy místo implicitní důvěry používáme explicitní ověření.

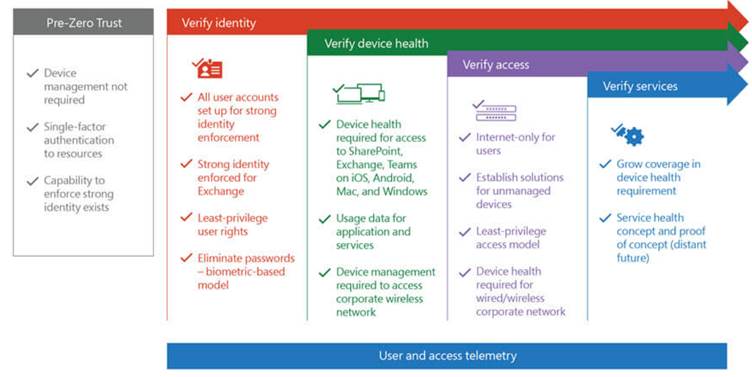

Pokud uživatel přistupuje mimo síť, vždy si ověříme, že provedl autentizaci druhým faktorem (MFA). Když koncové zařízení přistupuje k firemním zdrojům, ověříme, že je skutečně to, za které se vydává (MDM). Ve chvíli, kdy uživatel na zařízení přistupuje k citlivým dokumentům v aplikaci, ověříme že data jsou chráněna šifrováním a klasifikací (MIP) a jedná se o spravovanou aplikaci (MAM).

V každé chvíli zvedáme úroveň naší jistoty, že lze danému přístupu a aktivitě věřit.

-

Posilte důvěru v uživatele. Eliminujte slabá hesla. Zaveďte MFA ověřování. Sledujte aktivity přihlašování. Eliminujte hesla zcela s Windows Hello.

-

Zajistěte důvěru v zařízení. Registrujte zařízení do MDM. Ověřte si jejich zdraví. Omezte riziko vhodnou konfigurací. Odstraňujte zranitelnosti s MDATP.

-

Rozšiřte důvěru v aplikace. Propojte aplikace s MCAS. Blokujte přístup k neschváleným aplikacím. Sledujte jejich aktivity. Zamezte neoprávněnému přístupu s MAM.

-

Neztrácejte důvěru v data. Zaveďte klasifikace s MIP. Chraňte obsah šifrováním. Nedovolte neoprávněné sdílení mimo organizaci.

Ničemu nevěřte. Vždy si vše ověřte.

Obrázek 1: Koncept přístupu ke strategii Zero Trust (zdroj: Microsoft)

Sdílej v médiích