Co je nového v Security Center - červen 2021

Jak bývá pravidelným zvykem, tak i tentokrát se v červnu objevily změny v Azure Security Center, a to konkrétně:

- Nový typ alertu pro Azure Key Vault

- Doporučení pro kryptování s CMK (Customer-Managed Key) bylo defaultně vypnuto

- Prefix pro Kubernetes alerty byl změněn z „AKS“ na „K8S“

- Odebrání dvou doporučení z monitoringu bezpečnosti a to pro „Aplikaci systémových updatů“

Nový alert pro Azure Key Vault

Pro zvýšení ochrany před kybernetickými hrozbami, které poskytuje Azure Defender pro Key Vault bylo přidáno následující upozornění:

Přístup z podezřelé IP adresy do trezoru klíčů - (KV_SuspiciousIPAccess) – do Key Vaultu se úspěšně připojila IP adresa, která byla pomocí Microsoft Threat Intelligence identifikována jako podezřelá/nebezpečná IP adresa. Toto může znamenat, že vaše infrastruktura byla kompromitována. Doporučením je investigace upozornění – více informací o Microsoft Threat Intelligence možnostech.

Doporučení pro kryptování s CMK (Customer-Managed Key) bylo defaultně vypnuto

Security center obsahuje několik doporučení týkajících se kryptování dat na úložištích pomocí CMK jako například:

- Kontejnerové registry by měly být zašifrování pomocí CMK

- Azure Cosmos DB účty by měly používat CMK k zašifrování dat na úložišti

- Azure Machine Learning workspace by měly být zašifrovány pomocí CMK

Všechna data na úložištích jsou v Azure automaticky šifrována pomocí PMK (Platform-Managed Key), který spravuje Microsoft. Šifrování pomocí CMK, který je ve správě zákazníka, by mělo být používáno pouze pokud je to vyžadováno samotným zákazníkem, který musí splňovat povinné bezpečnostní politiky. Vzhledem k tomuto přístupu byly všechna tato doporučení defautlně vypnuta. Pokud jsou organizací vyžadovány, musí být explicitně zapnuty ve standartní Security Center politice. Změna se provede přepnutím Effect parametru z AuditIfNotExists na Enforce.

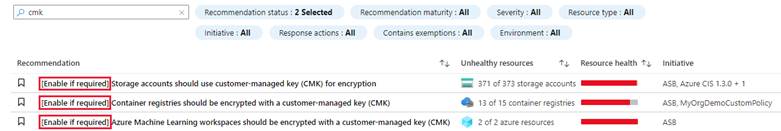

Díky této změně byla také upravena předpona doporučení, která nově obsahuje [Enable if required]:

Prefix pro Kubernetes alerty byl změněn z „AKS“ na „K8S“

Azure Defender a jeho ochrana Kubernetes clusterů se nedávno rozšířila i o clustery hostované v on-premises nebo v multi-cloud prostředích. Vzhledem k tomuto přírůstku a tomu, že upozornění se už nemusí nutně týkat pouze Kubernetes clusterů v Azure, bylo potřeba reflektovat na změny v předponě pro upozornění. Jako příklad poslouží následující upozornění:

| Starý název | Nový název |

|---|---|

| Kubernetes penetration testing tool detected (AKS_PenTestToolsKubeHunter) | Kubernetes penetration testing tool detected (K8S_PenTestToolsKubeHunter) |

Změna byla v Azure provedena automaticky a týká se všech upozornění pro Kubernetes. Pokud máte nastavené nějaké exporty pro váš SIEM, které se odkazují na „alert type“ a tím pádem název, je třeba udělat jejich aktualizaci ve vašem systému.

Odebrání dvou doporučení z monitoringu bezpečnosti a to pro „Aplikaci systémových updatů“ Zde jsou doporučení, které byly odebrány:

-

Verze operačního systému pro role cloudové služby by se měla aktualizovat – ve výchozím stavu Azure pravidelně aktualizuje guest operační systém na poslední podporovanou verzi image v rámci rodiny operačního systému, který jste zadali v service konfiguraci (.cscfg) – například Windows Server 2016.

-

Služba Kubernetes Services by se měla upgradovat na verzi Kubernetes bez ohrožení zabezpečení – po vyhodnocení tohoto doporučení Microsoftem bylo zjištěno, že aplikování tohoto doporučení není tak rozsáhlé, jak by si Microsoft představoval. V plánu je náhrada doporučení vylepšenou verzí, která bude lépe odpovídat bezpečnostním potřebám zákazníků.

Sdílej v médiích