"Device State" v politikách podmíněného přístupu nahradí "Filter for devices"

Při každém zavádění nových sad pravidel podmíněného přístupu (Conditional Access Policy) je vhodné si uvědomit, že se nejedná o konečnou a statickou konfiguraci.

Možnosti, které má administrátor k dispozici jsou ovlivněny nejen dostupnými licencemi v tenantu, ale také aktuálně dostupnou nabídkou podmínek, ovládacích prvků nebo třeba sad aplikací. Toto vše se čas od času mění, přibývají nové položky k otestování („Preview“), a občas také ubývají – resp. jsou nahrazovány.

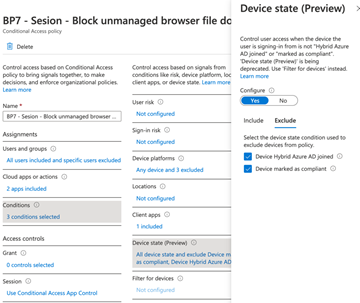

Pokud jste ve svých pravidlech využili podmínku „Device state“ například pro vyloučení zařízení typu „Azure AD joined“ nebo „Device marked as compliant“ z pravidel omezujících přístup k aplikacím nebo souborům v domnění, že časem přejde z „Preview“ do „General Availability“, zbystřete.

Tato podmínka („Device state (Preview)“) je nyní označena jako zastaralá („Deprecated“) a byla rovnou nahrazena sadou filtrů dostupných v sekci „Filter for devices“. Princip fungování je prakticky totožný s filtry v Intune a nahrazení stávajících podmínek byste měli do svých pravidel promítnout do šesti měsíců, ideálně samozřejmě co nejdříve.

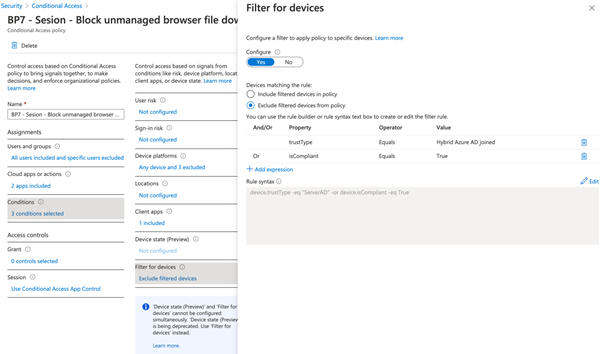

Výše uvedený příklad snadno převedeme do následujícího filtru:

device.trustType -eq "ServerAD" -or device.isCompliant -eq TrueNení potřeba studovat žádnou složitou syntaxi filtrů, vše se dá pohodlně „vyklikat“.

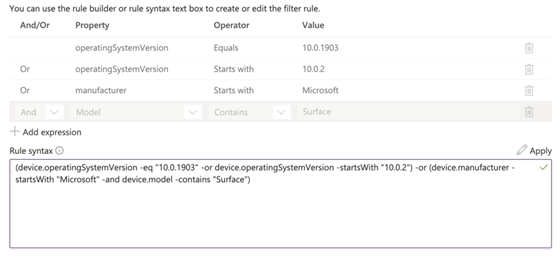

Z původního jednoduchého a prakticky jednoúčelového filtru se rázem stal silný nástroj, kterým můžete nově pokrýt různé scénáře pro řízení přístupů na základě podmínek definovaných stavem zařízení. Pro inspiraci to mohou být například následující:

- Omezení přístupu k nástrojům pro správu (Powershell, Azure portál) pouze z PAW stanic (viz. např. na https://docs.microsoft.com/en-us/security/compass/privileged-access-devices ). Můžeme vynutit nejen kontrolu zdraví stanice, ale pro přístup může být vyžadován další příznak, například

device.extensionAttribute10 -ne „PAW“- Omezení přístupu ze stanic s nepodporovaným operačním systémem

device.operatingSystem -eq „Windows“ -and device.operatingSystemVersion startsWith "10.0.18"-

Vytvoření výjimek pro servisní účty nebo konferenční zařízení

device.extensionAttribute10 -eq „TeamsPhoneDevice“Složitější pravidla můžete dále ručně editovat přímo:

Na předchozím příkladu je vidět, že je možné využít další pozoruhodné atributy, jako jsou

- deviceID (tedy GUID zařízení)

- displayName (tedy běžný název zařízení definovaný správcem nebo uživatelem)

- deviceOwnership

- isCompliant

- manufacturer

- mdmAppId

- model (např. Surface)

- operatingSystem (např. Windows, iOS, Android)

- operatingSystemVersion (např. 6.1 nebo 10.0)

- physicalIds (např. ID zařízení spravované Autopilotem)

- profileType (např. RegisteredDevice, Printer)

- systemLabels (např. M365Managed)

- trustType (např. ServerAD, Workplace)

- extensionAttribute1-15 (hodnoty definované administrátorem)

Podmínky „Device state“ a „Filter for devices“ pochopitelně není možné kombinovat, takže nové podmínky je vhodné nejdříve otestovat na menším vzorku zařízení a následně přenést do původních pravidel, případně původní pravidla nahradit novými.

Podporované operátory a vlastnosti si pak můžete zkontrolovat na adrese https://docs.microsoft.com

Sdílej v médiích