Jak na PKI s pomocí Azure a MEM? - díl druhý

V prvním díle Jak na PKI s pomocí Azure a MEM? jsem hovořil o certifikační infrastruktuře, jak to celé vypadá v on-premise prostředí a jak ji rozumně provozovat v Azure. V druhém díle této minisérie se detailněji zaměřím na implementační postup s použitím Enterprise CA.

Implementační postup s použitím Enterprise CA

Předpoklady:

-

CA - Windows Server s rolí AD Domain Services a AD Certification Services Enterprise CA

- Vše připravené a funkční

- CRL musí být veřejně dostupné

-

NDES - Windows Server 2012 R2 a vyšší připojený do stejné domény

-

Povolení síťových prostupů:

- HTTPS TCP 443 z internetu do NDES serveru

- Veškerá potřebná komunikace mez virtuálními stroji, která je specifikovaná instalovanými rolemi

Stručný postup:

CA

Připravte servisní účet pro NDES službu. Účet musí mít oprávnění na NDES serveru (to zajistíte buď pomocí Security Policy přímo na serveru nebo pomocí GPO):

- Logon Locally

- Logon as a Service

- Logon as a batch job

Nastavte nové certifikační šablony na CA:

-

Intune device – bude použit pro odbavování požadavků koncových stanic skrz MEM. Požadované atributy jsou:

- Subject name = Supply on the request

- EKU musí obsahovat Client Authentication

- NDES servisní účet má oprávnění Read / Enroll

- Request handling – zapnout Enroll subject without requiring any user input.

-

NDES server – slouží pro HTTP SSL zabezpečení komunikace IIS služby. Nejlépe kopií šablony webserveru.

- Subject name = Supply on the request

- EKU musí obsahovat Server Authentication

-

NDES client – pro potřeby Microsoft Intune NDES Connector. Tato šablona může být společná i pro server, pokud zde zadáte Client i Server Authentication EKU

- Subject name = Supply on the request

- EKU musí obsahovat Client Authentication

Exportujte certifikát kořenové autority ve formátu DER pro potřeby MEM

Nastavte oprávnění pro vydávání a management certifikátů na CA pro NDES servisní účet, resp. účet počítače NDES.

NDES

Instalujte samostatnou NDES roli na druhé VM

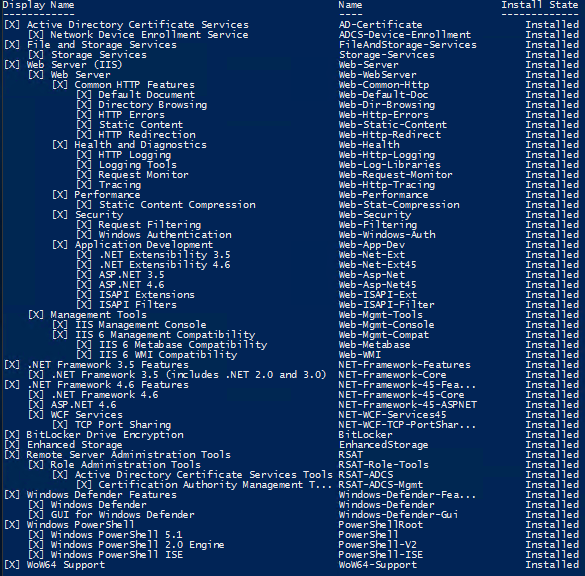

Zkontrolujte případně doplňte služby web serveru IIS:

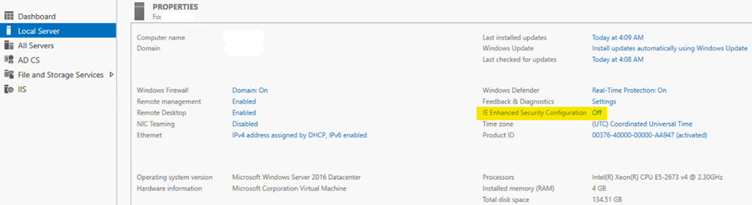

Vypněte IE Enhanced Security Configuration pomocí Server Manageru.

Přidejte SPN typu HTTP s NDES servisním účtem pro NDES server např. takto:

Setspn -s http/ndes.contoso.com contoso\NDESservice

Pomocí průvodce konfigurujte NDES roli, taky aby používala správný vámi vytvořený NDES servisní účet a certifikační autoritu, která má pro tuto službu certifikáty vydávat.

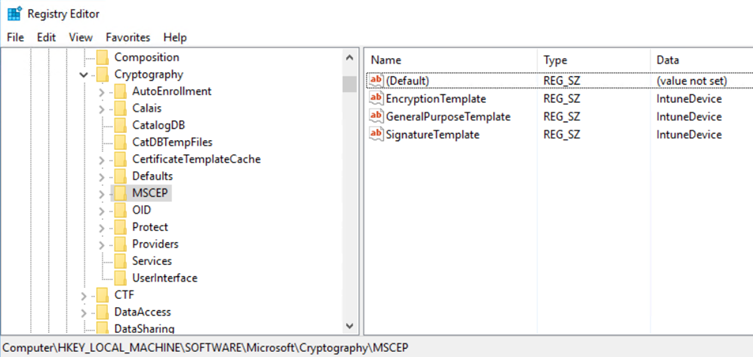

Pomocí úpravy registrů přiřaďte na NDES správné certifikační šablony, které bude NDES služba z CA používat.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\

Nastavte parametry web requestů, aby byly podporovány dlouhé dotazy, které budou používány. To se provede pomocí IIS manager:

Default Web Site> \Request Filtering\ > \Edit Feature Setting\

Maximum URL length (Bytes) = 65534 Maximum query string (Bytes) = 65534

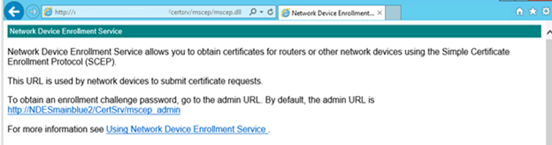

Po restartu NDES serveru můžete vyzkoušet URL NDES služby:

http:///certsrv/mscep/mscep.dll

Vydejte pro NDES certifikáty šablon NDES server a NDES client (případně pokud použijete společnou šablonu, tak pouze jeden certifikát). Uveďte do certifikátu tyto údaje:

- Subject name = CN=

- Subject Alternative Name = veřejně dostupný DNS název, který bude definován v MEM

Přiřaďte právě vydaný Server Authentication certifikát jako SSL certifikát výchozí webové stránky IIS pomocí IIS manageru.

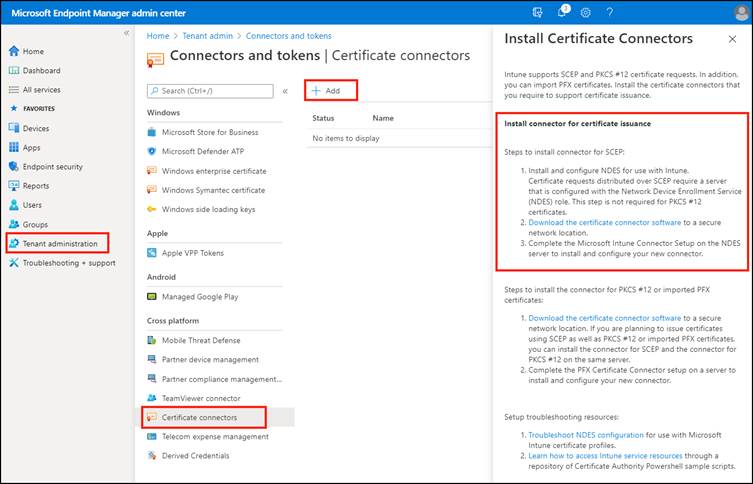

V tuto chvíli už můžete instalovat samotný Intune NDES Connector. Instalační soubor je dostupný ke stažení přímo z administrace Microsoft Endpoint Management:

Tenant administration > Connectors and tokens > Certificate connectors> Add

Po spuštění instalace budete dotázáni na zadání certifikátu. Zde vyberte váš NDES client certifikát.

Na konci instalace spusťte Certificate Connector UI, který jinak později najdete zde:

\NDESConnectorUI\NDESConnectorUI.exe

Pomocí Sign In proveďte přihlášení do Intune službě. Účet, který zadáváte, musí splňovat tyto podmínky:

-

Mít roli Intune administrator nebo Global administrator v daném tenantu

-

Ve chvíli přihlašování mít přiřazenou licenci k Microsoft Intunu

Poznámka:

Po přihlášení účtem se NDES server vůči MEM autentizuje již pomocí certifikátu, který při procesu přihlašování obdržel.

Na záložce Advanced vyplňte přihlašovací údaje k NDES servisnímu účtu

Microsoft Endpoint Management

Po úspěšném propojení NDES serveru s MEM uvidíte záznam v menu

Tenant administration > Connectors and tokens > Certificate connectors

Nejprve přidejte profil pro certifikát kořenové CA:

Devices > Configuration profiles > Create profile

- Platform = vyberte cokoli

- Profile = Trusted certificate

- Nahrajte certifikát, který jste si exportovali v bodě 3.

- Přiřaďte profil

Přidejte profil SCEP certificate, který zajistí nasazování požadovaných klientských certifikátů

Devices > Configuration profiles > Create profile

- Platform = vyberte cokoli

- Profile = SCEP certificate

- Nastavte parametry certifikátu podle vašich požadavků.

- Přidejte Root Certificate, který odpovídá názvu Trusted certificate profilu z předchozího bodu.

- SCEP Server URLs zadejte ve formátu:

http:///certsrv/mscep/mscep.dll

Pozor! Toto FQDN musí být obsaženo v Subject Alternative Name SSL certifikátu instalovaného na IIS.

- Přiřaďte profil

A máte hotovo. Nyní se budou na stroje, pro které jste aplikovali konfigurační profily, instalovat požadované certifikáty a udržovat v platnosti.

Sdílej v médiích