Azure Governance díl IV. - Identity Baseline

V předchozích dílech jsem již popsal celkem tři disciplíny – Resource Consistency, Security Baseline a Cost Management. V dnešním článku se budu věnovat Identity Baseline, která popisuje řízení cloudu z pohledu identit. Jak tyto identity efektivně spravovat a jak zabezpečit, aby identita nebyla kompromitována.

Digitální identity jsou v dnešní době integrovanou součástí podnikání a sociálních kontaktů ať už v on-premise, cloudu nebo kdekoli na internetu. V minulosti byly identity a přístupové služby provozovány a omezeny pouze na úroveň vnitřní firemní sítě. Pro tyto účely sloužily protokoly jako Kerberos nebo LDAP. V poslední době se však situace rapidně mění a mobilní zařízení se stávají primárním nástrojem, díky tomu jak obyčejní lidé či zaměstnanci firem komunikují s digitálními službami. Zákazníci a zaměstnanci jednoduše očekávají, že se dokáží ke službám dostat odkudkoli a kdykoli bude potřeba. Toto očekávání podpořilo vývoj protokolů identit, které mohou fungovat v internetovém provozu přes mnoho typů zařízení a operačních systémů. Organizace by tak při vývoji svého prostředí měly vyhodnocovat možnosti, jak do aplikací zakomponovat následující funkce:

- Poskytnout možnost Single Sign-On (SSO) přihlašování do firemních aplikací.

- Vylepšit aplikace tak, aby používaly moderní způsoby autentizace s minimálním úsilím uživatelů.

- Vynucení multi-factor autentizace (MFA) pro přihlašování z nefiremní sítě.

- Využívání Azure AD Connect pro synchronizaci on-premise a cloudových identit.

Azure AD Connect a MFA ve zkratce

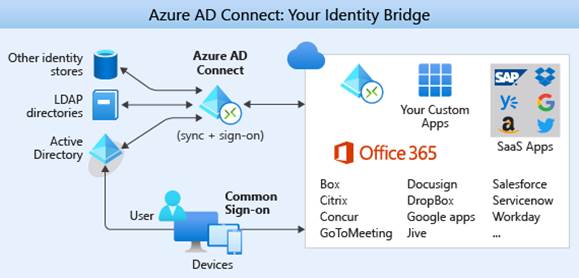

Azure AD Connect zajišťuje integraci a synchronizaci mezi on-premise doménovými kontroléry a Azure Active Directory. Poskytuje nejnovější možnosti a cesty k zajištění rychlé synchronizace s mnoha způsoby použití. Nahrazuje starší verze integračních nástrojů jako DirSync a Azure AD Sync. Níže na obrázku je popsán způsob synchronizace a přihlašování.

Metody synchronizace a přihlašování:

- Password hash synchronization s Seamless Single Sign-on (SSO)

- Pass-through authentication s Seamless Single Sign-on (SSO)

- Federated SSO (with Active Directory Federation Services (AD FS))

- Federation with PingFederate

Multi-factor autentizace poskytuje další vrstvu zabezpečení pro vaše identity tím, že při přihlašování jsou vyžadovány dva nebo více způsoby ověření. Tyto způsoby spadají do třech kategorií:

- Něco, co znáte – Heslo nebo odpověď na bezpečnostní otázku

- Něco, co máte u sebe – Mobilní aplikace, která obdrží upozornění a musíte ho schválit pro úspěšné přihlášení nebo musíte zadat automaticky generovaný token z aplikace.

- Něco, čím je ověřeno, že jste to opravdu vy – Biometrický údaj, což může být otisk prstu, rozpoznání obličeje nebo sken duhovky.

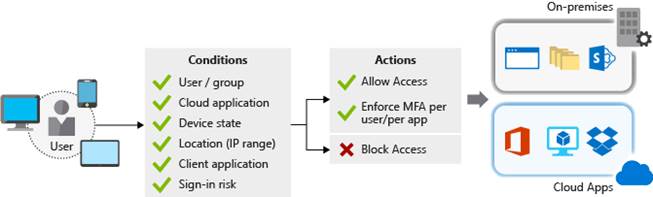

Spolu s MFA se využívá i tzv. Conditional Access – jde o podmíněné ověření přístupu. Většinou se jedná o nastavená pravidla, která musí být splněna pro dané zařízení. Pokud splněna nejsou přístup je odepřen.

Výše uvedené nástroje a možnosti zabezpečení jsou jen zlomkem toho, jak ochránit firemní identity a data. Součástí Identity Baseline je samozřejmě také definice business rizik a jejich dopad, stejně jak tomu bylo u předchozích disciplín. Je důležité vědět co sledovat, a jak reagovat v případě zjištěné anomálie. Podívejme se na nejčastější rizika spojené s touto disciplínou.

-

Neautorizovaný přístup – citlivá data a zdroje, ke kterým mají přístup neoprávnění uživatelé, mohou vést k úniku dat nebo přerušení služeb, narušení bezpečnostního perimetru vaší organizace a porušení obchodních nebo právních závazků.

-

Neefektivní správa více identit – organizace s více než jedním cloudovým prostředím (tenantem) může požadovat více účtů pro své uživatele. Tento fakt vede k neefektivní správě účtů a hesel, protože si uživatelé musí pamatovat rozdílné účty a hesla nebo naopak zvolí stejné heslo pro všechny účty. Pokud se neaktualizuje přiřazení přístupu uživatelům pro všechny jejich identity, tak se může stát, že uživatelům chybí přístup, který potřebují nebo mají přístup tam, kde by ho mít neměli.

-

Sdílení zdrojů s externími partnery – obtížnost přidat přístup externímu partnerovi do stávajícího řešení správy identit může vést k neefektivní spolupráci a problémům při sdílení důležitých dat a komunikaci.

-

Závislost na on-premise identitách – staré mechanismy ověřování nebo neověřené aplikace třetích stran pro MFA nemusí být v cloudu dostupné. Je tak nutná jejich migrace nebo reinstalace na všech firemních zdrojích, což může být nákladné a způsobit chaos v přiřazování práv daným identitám.

V tabulce níže jsou uvedeny nejčastější a doporučované metriky, které by se měly pravidelně sledovat a vyhodnocovat:

| Metrika | Popis |

|---|---|

| Množství identit – velikost systému | Celkový počet uživatelů, skupin nebo jiných objektů spravovaných prostřednictvím systémů identit. |

| Rozsáhlost adresářových služeb | Počet doménových struktur, domén a tenantů používaných v organizaci. |

| Závislost na starých nebo on-premise ověřovacích mechanismech | Počet zdrojů, které závisí na starších ověřovacích mechanismech nebo MFA třetích stran. |

| Rozsah cloudových adresářových služeb | Počet doménových struktur, domén a tenantů, které jsou nasazeny v cloudu. |

| Doménové řadiče nasazené v cloudu | Počet doménových řadičů nasazených v cloudu. |

| Organizační jednotky nasazené v cloudu | Počet doménových organizačních jednotek (OU), které jsou v cloudu nasazeny. |

| Rozsah nasazení federace | Počet systémů správy identit s nastavenou federací se systémy organizace. |

| Uživatelé s vyššími právy | Počet uživatelských účtů se zvýšeným oprávněním přístupu k prostředkům nebo nástrojům pro správu. |

| Využití Role Based Access Control (RBAC) | Počet subskripcí, skupin zdrojů nebo jednotlivých zdrojů, které nejsou spravovány prostřednictvím RBAC. |

| Pokusy o autentizace | Počet úspěšných a neúspěšných pokusů o ověření uživatele. |

| Pokusy o autorizaci | Počet úspěšných a neúspěšných pokusů uživatelů o přístup k prostředkům. |

| Kompromitované účty | Počet prolomených uživatelských účtů. |

Na základě výsledů těchto metrik musí být definovány postupy, jak případná rizika zmírnit nebo je úplně eliminovat. Mezi nejčastější postupy patří zavedení firemních politik, které definují, co musí být dodrženo. Pokud již společnost má takové politiky definované, tak je stačí pouze přizpůsobit pro cloudové prostředí, protož jejich technické nasazení bude jistě odlišné než u on-premise.

Pro správné řízení Identity Baseline samozřejmě Microsoft Azure nabízí potřebné nástroje a služby, které nám s touto disciplínou pomohou. Níže se pokusím alespoň v krátkosti popsat ty nejdůležitější z nich.

Role-based access control

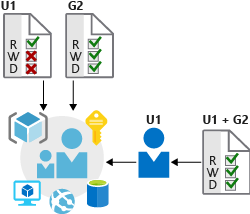

Řízení přístupu na základě rolí (RBAC) nabízí mírně odlišný přístup, než na který můžete být zvyklí. Role jsou definovány jako kolekce přístupových oprávnění. Typy oprávnění jsou mapovány přímo na předem definované role nebo prostřednictvím členství ve skupině. Díky rozdělným definicím pro přístup a oprávnění k jednotlivým zdrojům je správa identit mnohem detailnější. Všichni uživatelé, skupiny a role jsou uloženy ve službě Azure Active Directory (Azure AD), přičemž pro jejich řízený a zabezpečený přístup k Azure prostředkům je využíváno Azure Resource Manager API s pomocí RBAC.

Role a management skupiny

Přístup ke zdrojům mohou uživatelé získat pomocí přiřazení rolí obsahujícím set definovaných oprávnění – například Reader (pouze čtení) nebo Contributor (čtení, zápis, mazání). Role mohou být přiřazeny na úrovni zdroje nebo také skupiny zdrojů či subskripce, přičemž se jejich práva automaticky propisují v hierarchii směrem dolů. Management skupiny přidávají možnost seskupovat subskripce dohromady a aplikovat tak politiky nebo oprávnění na ještě vyšší úrovni infrastruktury. Díky tomu se může například dočasně přidělit oprávnění pro auditora, který potřebuje práva na čtení pro celé vaše prostředí.

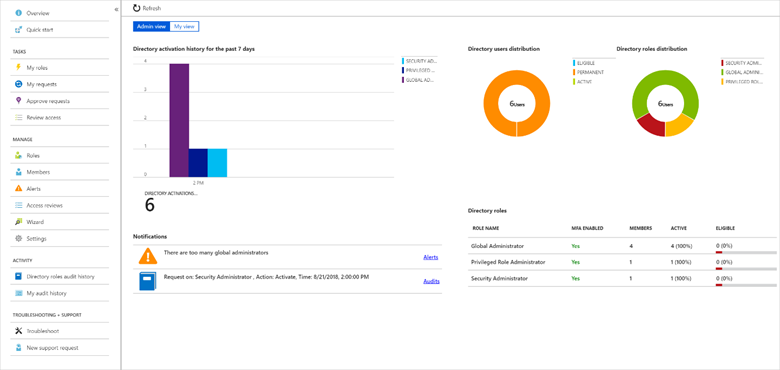

Privileged Identity Management (PIM)

Služba Azure AD PIM umožňuje spravovat, řídit a monitorovat přístup k důležitým prostředkům ve vaší organizaci. Poskytuje časovou a schvalovací aktivaci rolí na cloudové zdroje, které jsou pod vaší správou.

Zmírňuje se tím riziko přidělení práv špatné osobě nebo nadměrné či nechtěné přihlašování na váš zdroj. Zjednodušeně řečeno, když někdo potřebuje přístup nebo práva, tak si o ně musí říct a někdo to musí posoudit, zda je požadavek relevantní a schválit ho.

- Poskytuje just-in-time (JIT) privilegovaný přístup do Azure AD nebo Azure zdrojům, případně on-premise AD (PAM).

- Dokáže přiřadit určitý čas, kdy bude zdroj přístupný.

- Nastavení vyžádání schválení při přiřazení privilegovaných práv.

- Dokáže vynutit MFA pro aktivaci jakékoli role na vašem zdroji.

- Poskytuje notifikace při přidělení práv, možnost využít i vynucení informace při aktivaci rolí.

- Provádí kontroly přidělených práv, zdali jsou stále potřeba.

- Možnost stažení historie přidělování práv pro interní nebo externí audit.

Pro využívání této služby musíte mít licence pro Azure AD Premium P2 a Enterprise Mobility + Security (EMS) E5.

Věřím, že pokud jste do této chvíle neřešili v Azure správu identit nebo samotný přístup k vašim zdrojům, tak po přečtení tohoto článku začnete nad touto strategií alespoň uvažovat. Přece jen jde o vaše data, která se musí chránit proti zneužití nebo poškození vašeho podnikání. V příštím článku této série se můžete těšit na poslední disciplínu Azure Governance a tou je Deployment Acceleration. Zjistíte, proč je důležité v cloudu automatizovat, jaké to přináší výhody a co je to DevOps.

Zdroje:

https://docs.microsoft.com/en-us/azure/cloud-adoption-framework/govern/identity-baseline/

https://docs.microsoft.com/en-us/learn/modules/azure-well-architected-security/3-identity-management

https://docs.microsoft.com/en-us/learn/modules/azure-well-architected-security/4-infrastructure-protection

Sdílej v médiích