V současné době, kdy je možné najít na otevřeném internetu veliké množství nástrojů a návodů, jak prolomit bezpečnostní omezení počítače a převzít tak nad ním kontrolu nebo získat přihlašovací údaje jiného účtu, se může stát hackerem téměř kdokoli, koho to napadne. Jednou z takových velice rozšířených pomůcek je také Mimikatz. Mimikatz je velice efektivní pro různé techniky kompromitace účtů a domény a ve slabě zabezpečeném počítači můžete díky němu např. získat přihlašovací údaje privilegovaného doménového účtu nebo eskalovat svoje vlastní oprávnění.

Zde je několik doporučení, jak tato rizika můžete, jako doménový administrátor, zmírnit:

1. Omezení oprávnění debuggingu

Oprávnění připojit debugger k procesu je potřebné převážně jen pro programátory a z pohledu systému jinak není nutné. Mimikatz ale díky této možnosti dokáže skrz účet lokálního administrátora manipulovat s tak citlivým procesem jako je LSASS. Standardně je ve Windows nastaveno právo pro skupinu Administrators.

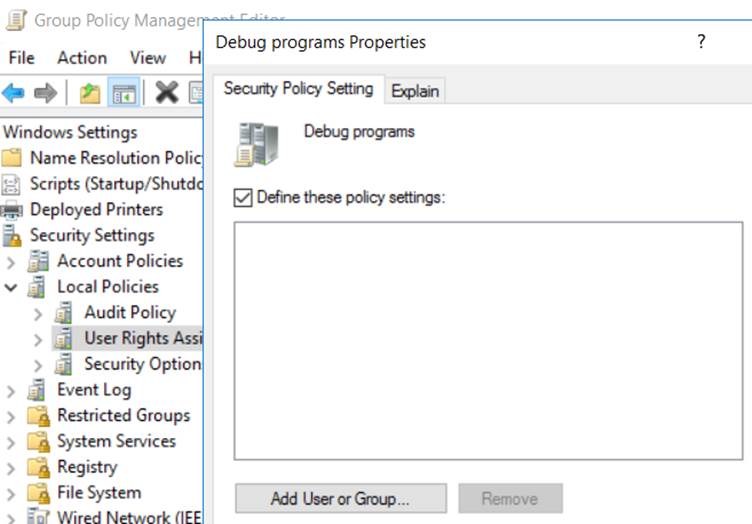

Doporučuji tedy vynutit politiku pro koncové stanice, kde bude pro toto právo definována speciální nebo žádná skupina.

Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment -> Debug programs -> Define these policy settings:

2. Vypnutí protokolu WDigest

Jedná se o zastaralý protokol pro HTTP autentizaci, který umožňuje útočníkovi získat z LSASS hesla v čitelné podobě. Od verzí OS Windows 8.1 / Windows Server 2012 R2 je tato funkce standardně vypnutá, nicméně pro starší systémy je nutné instalovat patch KB2871997 a tento protokol následně pomocí registrů vypnout.

Doporučením je tedy v systémových registrech vynutit tato nastavení:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\WDigest

Negotiate = 0 (REG_DWORD)

UseLogonCredential = 0 (REG_DWORD)

Případný útočník si samozřejmě tento klíč dokáže hravě změnit dle potřeby, proto je vhodné stav tohoto klíče monitorovat a změny považovat za potenciální útok.

3. LSA Protection

Kritický proces LSASS, který je odpovědný za validaci uživatelských přihlašování získal od Windows 8.1 další úroveň ochrany proti zneužití, aby nebylo možné číst hesla přímo z operační paměti. Starší systémy mohou ochranu LSA povolit pomocí přidání registrového klíče:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\LSA

RunAsPPL = 1 (REG_DWORD)

4. Restricted Admin Mode

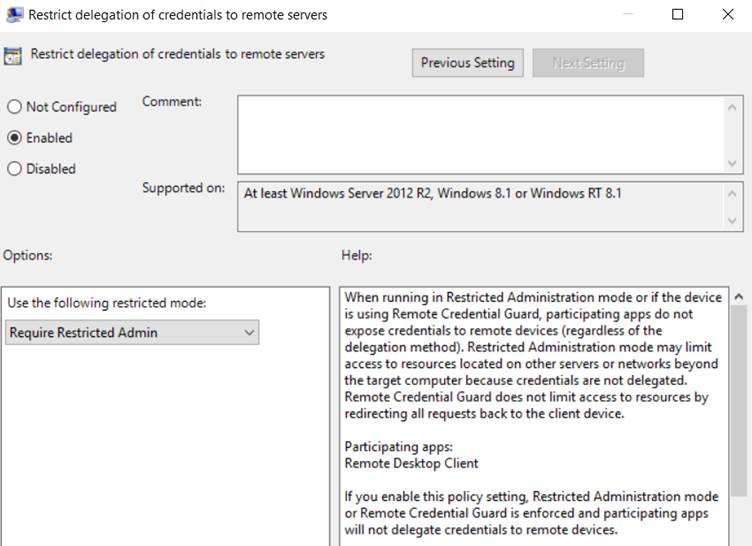

Příchodem Microsoft Windows Server 2012 R2 byla uvedena funkce „Restricted Admin Mode“, která zabraňuje vystavení přihlašovacích údajů administrátorského účtu v čitelné formě skrz RDP připojení. Pro starší systémy je funkce přístupná opět prostřednictvím update KB2871997.

Doporučuji tuto funkci vynutit všude, které dochází k používání administrátorských účtů skrz RDP připojení. Úplné nastavení Restricted Admin Mode se provede ve dvou krocích:

- Povolení funkce pro příchozí RDP spojení

Na serverech a koncových stanicích přijímajících RDP spojení je nutné vytvořit následující klíč v registru:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

DisableRestrictedAdmin = 0 (REG_DWORD)

- Vynucení funkce pro všechny odchozí RDP spojení

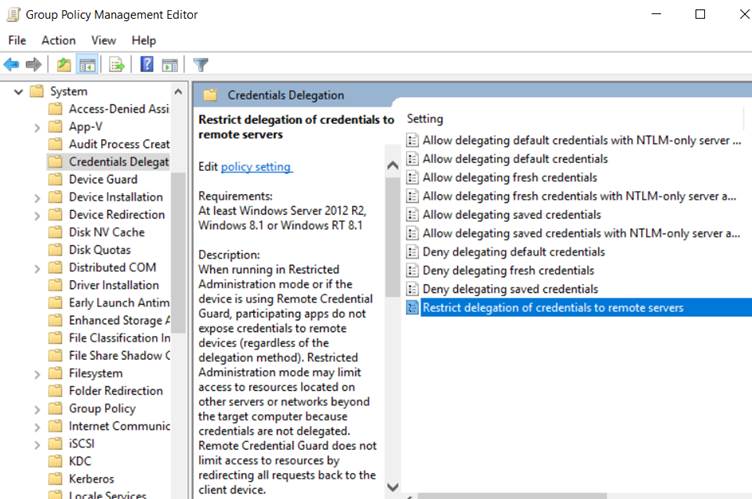

Na zařízeních odkud budete pomocí admin účtů spravovat jiné počítače pomoc politiky zapněte, aby byl vždy vyžadován Restricted Admin Mode:

Computer Configuration -> Administrative Templates -> System -> Credentials Delegation -> Restrict delegation of credentials to remote servers -> Enabled / Require Restricted Admin

RDP připojení v Restricted Admin Mode se potom provádí pomocí příkazu:

mstsc /restrictedadmin

5. Credential Caching

Ve chvíli, kdy má počítač nedostupný doménový řadič, je standardně nastaveno, že může autentizaci provést vůči údajům, které jsou uloženy v lokální cache. Tato cache ve výchozím stavu ukládá 10 posledních hashů hesel. Mimikatz opět dokáže tyto hashe snadno získat a využít.

Tam, kde je to možné, doporučuji tuto cache vypnout. Nastavení se provede pomocí Group Policy Manager a politiky aplikované na koncové stanice:

Computer Configuration -> Windows Settings -> Local Policy -> Security Options -> Interactive Logon: Number of previous logons to cache -> 0

6. Protected User Groups

Microsoft Windows Server 2012 R2 přinesl novou bezpečnostní skupinu „Protected Users“. Tato skupina nastavuje silnější bezpečnostní pravidla zejména pro privilegované účty. Zahrnutí účtu do této skupiny znamená významné posílení bezpečnosti vůči zneužití pomocí vícero technik, které umožňuje Mimikatz. Výčet nastavení a omezeních daných touto skupinou je uveden zde:

Doporučením je přidat veškeré citlivé účty do AD skupiny Protected Users.