AD FS neboli federační služby jsou oblíbenou komponentou v případě hybridního provozu se službami Office 365. A svojí podstatou plní své úkoly, jako je ověřování uživatelů a publikace lokálních služeb, nadmíru dobře. Často ale velmi nebezpečnou formou. Jsou tak snadným cílem pro útočníky.

Podívejme se společně na mechanismy, kterými lze posunout federační služby blíže směrem ke konceptu Zero Trust. První, a tou zásadní otázkou, asi k vašemu překvapení je, zda vůbec federační servery potřebujete.

Sbohem AD FS

Ano, dříve to byl v podstatě jediný mechanismus, jak ověřit uživatele a nabídnout mu jednotné přihlášení mezi lokálním a cloudovým světem. Jak aktivovat sadu Office bez zbytečných dialogů narušujících práci uživatele. Ale to dnes opravdu neplatí.

Analyzujte, proč federační scénář využíváte. Dost možná zjistíte, že dnes už vůbec není potřeba. Že není potřeba udržovat servery, jejich publikaci, konfiguraci, obnovovat jakési certifikáty. Ukážeme si nástroje, které s tím pomohou. Možná zjistíte, že lze přejít na jiné formy ověřování jakými jsou PTA či PHS, ušetříte si čas údržbou a třeba zvednete bezpečnost na úplně jinou úroveň.

Aktualizace

Pokud už tedy federaci skutečně potřebujete, začneme otřepanou frází. Aktualizujte. Je to server jako každý jiný. Počkat! Ne jeden server, více serverů. Přece vysoká dostupnost, publikační servery v DMZ a tak. Celá farma serverů.

Část je vystavena do internetu. Část hovoří s doménovými řadiči. Probíhá zde ověřování uživatelů. Přeci jen nechcete, aby takový server byl zranitelný, jen protože jste se jej dva roky báli restartovat kvůli kritickým aktualizacím na Windows Update.

Pravidelné a řízené aktualizace řeší i dodatečné problémy, například změny v chování prohlížečů, jakým je například nyní omezení původu cookies třetích stran v Google Chrome. Nechcete, aby jednoho dne přestalo přihlašování fungovat.

A i kdyby, aktivovali jste určitě možnost na pozadí synchronizovat i otisky hesel, abyste v případě výpadku federačních serverů měli záložní mechanismus ověření v Office 365 nezávislý na interním prostředí. Zároveň tím v případě Azure AD Premium získáte možnost provádět kontroly hesel vůči databázím zcizených přihlašovacích údajů.

Konfigurace

Je to sensitivní server, stejně jako doménový řadič. Přiznejme si to. Nenecháme na něj přihlašovat jakéhokoliv uživatele. Odkudkoliv. Určitě ho zálohujeme, auditujeme, monitorujeme.

Protože jsme jej pravidelně aktualizovali, Windows Server 2012 vyměnili za Windows Server 2019, povýšili federační farmu, určitě máme správně nastavené zabezpečení TLS a šifrovaného spojení pomocí důvěryhodných protokolů. Obnovení certifikátů pro šifrování komunikace hlídáme nejen pro HTTPS, ale také pro podepisování vydávaných tokenů. Nemůže nám tedy po letech vypršet.

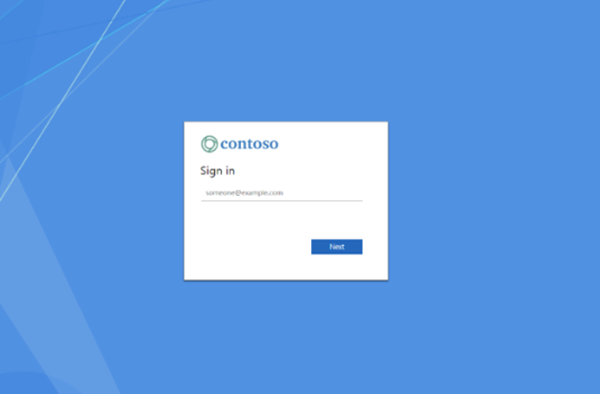

Na nové farmě používáme moderní autentizaci a další mechanismy, které nám umožní ověřovat nejen uživatele, ale i počítače. Přesměrovat po dokončení přihlášení zpět do Office 365 a pomocí jednotné přihlašovací stránky nechat uživatele registrovat k MFA, provést reset hesla. To vše hezky s firemním logem v hlavičce.

Moderní vzhled AD FS odpovídající Office 365:

Úspěšné i neúspěšné přihlášení se nám logují a my vidíme do aktivit, které AD FS provádí. Směrujeme tento audit do našeho SIEM nástroje k další analýze.

Lockout

Útočníky chceme udržet za branami našeho města. Jelikož jsme zapnuli audit, dokážeme rozpoznat historické neúspěšné pokusy o přihlášení a jejich lokaci. Můžeme tak minimálně znepříjemnit případné externí pokusy o uhádnutí hesla a prolomení hesla.

Extranet Lockout nám ochrání interní identitu, protože dovolí interní ověření, zatímco externí je již dávno uzamknuto. A pokud jsme aktualizovali, Smart Lockout pak rozhoduje dynamicky na úrovni IP adres. Regulérního uživatele neomezí, útočníka odřízne mnohem dříve a na delší dobu. Toto je skutečně zásadní nutnost při provozu federačních serverů. Pokud nemáte ani jeden z těchto mechanismů, je to dílo štěstí, náhody a možná jen odolnosti vašich uživatelů proti volbě slabých hesel nebo phishing útokům.

AD FS Health Services

Že jsme ještě nepořídili SIEM a monitoring zmiňovaný výše? S Azure AD Premium je máme oba. Jak funguje autentizace, jsou vytížené servery, k jakým aplikacím se uživatelé ověřují, úspěšně či neúspěšně, které IP adresy blokovat na firewallu, protože se každý den snaží prorazit bránu našeho hradu? To s nimi zjistíte.

A možná i právě to, že federační servery nepotřebujete. Jak je nahradit pomocí PTA postupně a bez bolestí, které aplikace umí Azure AD nativně. Mít ovšem licence, tak federaci a Health služby nenasadit, to je těžký hřích.

Conditional Access

Podmíněný přístup váš hrad vybaví obranou i proti moderní dělostřelecké přípravě. Nativní vynucení MFA, druhého faktoru, nebo registrace k němu. Nebo i registrace firemních zařízení. Nedovolit přihlášení ze stanic mimo vaši kontrolu. To vše s jeho integrací z Azure AD Premium můžeme opět na nových FS zařídit.

Nahradit i heslo bezpečným faktorem v podobě Windows Hello for Business a přiblížit se světu bez přihlašování. Auditovat, rozpoznat, ochránit.

To vše jsou metody, služby a nástroje, které byste měli při provozování AD FS zvážit. A nasadit ne dnes, ale včera. Na zítřek totiž útočníci nečekají.